De acuerdo con Google, se ha detectado una campaña de phishing que ataca por medio de proponer colaboraciones falsas a los creadores de contenido de la plataforma.

El Grupo de análisis de amenazas de Google anunció que desde finales de 2019 ha identificado y combate campañas de phishing con motivaciones financieras dirigidas a YouTubers con malware de robo de cookies.

Los actores detrás de esta campaña se atribuyen a un grupo de hackers al parecer reclutados en un foro de origen ruso, los cuales, de acuerdo con Google, atraen a su objetivo con oportunidades de colaboración falsas (generalmente una demostración de software antivirus, VPN, reproductores de música, edición de fotos o juegos en línea) , con el objetivo de secuestrar su canal, luego venderlo al mejor postor o usarlo para transmitir estafas de criptomonedas.

En colaboración con YouTube, Gmail, Trust & Safety, CyberCrime Investigation Group y los equipos de Safe Browsing, Google ha logrado reducidir el volumen de correos electrónicos relacionados con phishing en Gmail en un 99,6% desde mayo de 2021. De acuerdo con información publicada en su blog la compañía asegura que ha bloqueado 1,6 millones de mensajes a objetivos, asi como alrededor de 62 mil avisos advertencias de páginas de phishing, de igual forma cerca de 2 mil 400 archivos fueron bloqueados y alrededor de 4 mil cuentas fueron restauradas con éxito.

Con el aumento de los esfuerzos de detección, el Grupo de análisis ha observado que los atacantes pasan de Gmail a otros proveedores de correo electrónico (principalmente email.cz, seznam.cz, post.cz y aol.com). Para proteger a los usuarios, Google anunció que ha remitido la información de toda esta actividad al FBI para una mayor investigación.

El Grupo de análisis también compartió en la publicación las estrategias que los hackers utilizan para atraer a las víctimas, así como algunas mejores prácticas a implementar para que los usuarios puedan protegerse aún más.

Tácticas, técnicas y procedimientos

El robo de cookies, también conocido como "ataque de pase de cookie", es una técnica de secuestro de sesión que permite el acceso a cuentas de usuario con cookies de sesión almacenadas en el navegador.

Si bien la técnica ha existido durante décadas, los expertos de Google señalan que su resurgimiento como un riesgo de seguridad superior podría deberse a una adopción más amplia de la autenticación multifactor que dificulta la realización de ataques más directos y ha cambiado el enfoque del atacante a tácticas de ingeniería social.

YouTubers e ingeniería social

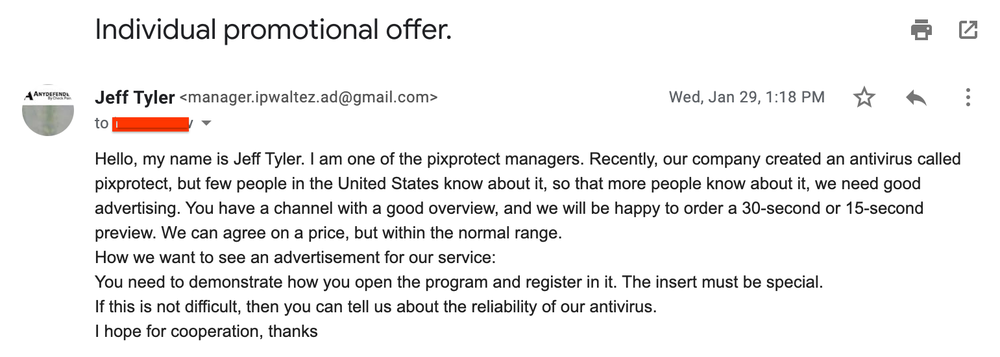

Muchos creadores de YouTube proporcionan una dirección de correo electrónico en su canal para recibir oportunidades comerciales. En este caso, los atacantes enviaron correos electrónicos comerciales falsos haciéndose pasar por una empresa existente solicitando una colaboración de publicidad en video.

El phishing generalmente comenzaba con un correo electrónico personalizado que presenta a la empresa y sus productos. Una vez que el objetivo acepta el trato, se envia una página de destino de malware disfrazada de URL de descarga de software por correo electrónico o un PDF en Google Drive y, en algunos casos, documentos de Google que contienen enlaces de phishing. Se identificaron alrededor de 15 mil cuentas de este tipo de actores, la mayoría de las cuales fueron creadas específicamente para esta campaña.

Páginas de inicio de software falsas y cuentas de redes sociales

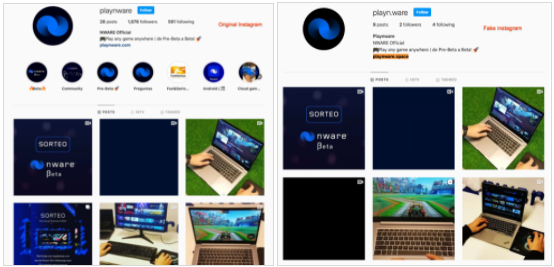

Los atacantes registraron varios dominios asociados con empresas falsificadas y crearon varios sitios web para la distribución de malware.

Hasta la fecha, Google ha identificado al menos 1.011 dominios creados únicamente para este propósito. Algunos de los sitios web se hicieron pasar por sitios de software legítimos, como Luminar, Cisco VPN, juegos en Steam, y algunos se generaron utilizando plantillas en línea. Durante la pandemia, también se identificaron atacantes que se hacían pasar por proveedores de noticias con un "software de noticias Covid19".

En un caso en particular se detectó una página de redes sociales falsa que copiaba contenido de una empresa de software existente. La siguiente captura de pantalla es un ejemplo de una página falsa donde la URL original se reemplaza por una que conduce a una descarga de malware de robo de cookies.

Debido a que Google detecta e interrumpe activamente los enlaces de phishing enviados a través de Gmail, se observó que los actores dirigían objetivos a aplicaciones de mensajería como WhatsApp, Telegram o Discord.

Entrega de malware de robo de cookies

Una vez que el objetivo ejecuta el software falso, se ejecuta un malware que roba cookies, toma las cookies del navegador de la máquina de la víctima y las carga en los servidores de comando y control del atacante. Aunque este tipo de malware se puede configurar para que sea persistente en la máquina de la víctima, estos actores ejecutan todo el malware en modo no persistente como una técnica de entra y toma todo.

Esto se debe a que si el archivo malicioso no se detecta cuando se ejecuta, hay menos artefactos en un host infectado y, por lo tanto, los productos de seguridad no notifican al usuario un compromiso pasado.

Hemos observado que los atacantes utilizan varios tipos de malware según sus preferencias personales, la mayoría de los cuales están fácilmente disponibles en Github. Algunos de los programas maliciosos utilizados incluyen RedLine, Vidar, Predator The Thief, Nexus stealer, Azorult, Raccoon, Grand Stealer, Vikro Stealer, Masad y Kantal, que comparten similitud de código con Vidar. También se observó malware de código abierto como Sorano y AdamantiumThief.

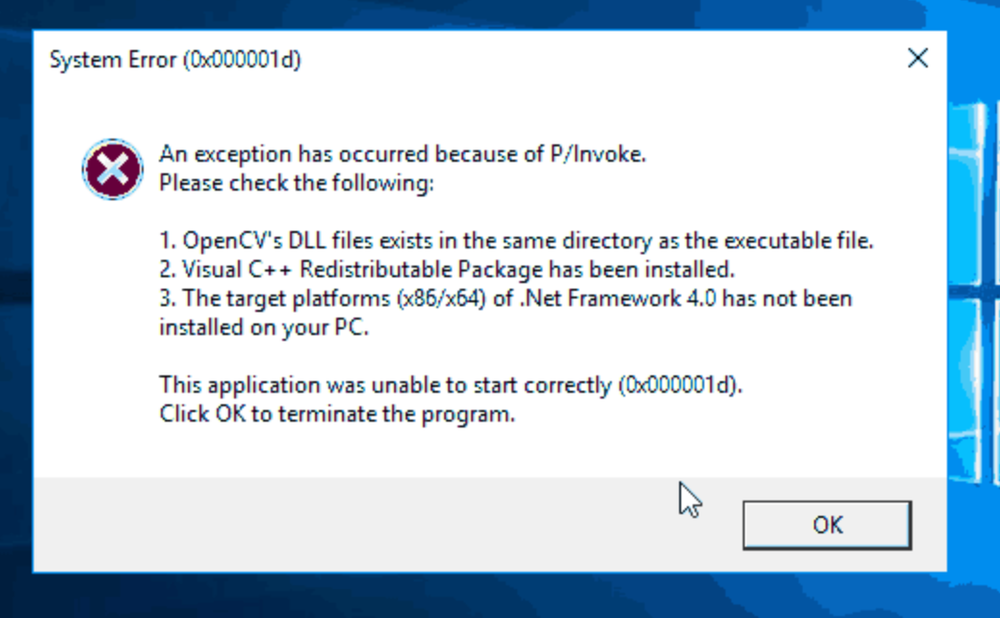

La mayor parte del malware observado fue capaz de robar tanto las contraseñas de los usuarios como las cookies. Algunas de las muestras emplearon varias técnicas anti-sandboxing, incluidos archivos ampliados, archivo cifrado y encubrimiento de IP de descarga. Google observó que algunos mostraban un mensaje de error falso que requería que el usuario hiciera clic para continuar con la ejecución.

Estafas de criptomonedas y venta de canales

Una gran cantidad de los canales secuestrados fueron renombrados para transmisión en vivo de estafas de criptomonedas. El nombre del canal, la imagen de perfil y el contenido fueron reemplazados por la marca de criptomonedas para hacerse pasar por grandes empresas de intercambio de tecnología o criptomonedas. El atacante transmitió en vivo videos que prometían obsequios de criptomonedas a cambio de una contribución inicial.

En los mercados de comercio de cuentas, los canales secuestrados oscilaron entre 3 y 4,000 dólares, según la cantidad de suscriptores.

Atacantes hack-for-Hire

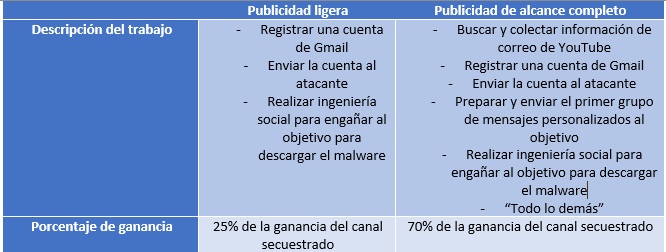

Estas campañas fueron llevadas a cabo por una serie de hackers contratados reclutados en foros de habla rusa a través de la siguiente descripción de trabajo, que ofrece dos tipos de empleo:

Este modelo de reclutamiento explica la ingeniería social altamente personalizada, así como los variados tipos de malware según la elección de malware preferido de cada atacante.

Entre las nuevas herramientas y funciones que identifican y detienen automáticamente amenazas como este tipo que Google ha implementado se encuentran:

Reglas heurísticas adicionales para detectar y bloquear correos electrónicos de phishing e ingeniería social, robo de cookies y transmisiones en vivo de criptoestafas.

Navegación segura que detecta y bloquea aún más las páginas de destino y las descargas de malware.

Por el lado de YouTube, la plataforma ha reforzado los flujos de trabajo de transferencia de canales, ha detectado y recuperado automáticamente más del 99% de los canales secuestrados.

La seguridad de la cuenta ha reforzado los flujos de trabajo de autenticación para bloquear y notificar al usuario sobre posibles acciones confidenciales.

Google señala que también es importante que los usuarios estén al tanto de este tipo de amenazas y tomen las medidas adecuadas para protegerse aún más y recomienda:

Tomar en serio las advertencias de Navegación segura. Activar el antivirus para detectar el malware ya que los hackers que se dedican a ingeniería social buscan inducir a los usuarios para que apaguen o ignoren las advertencias.

Antes de ejecutar cualquier software descargado, realizar un análisis con un antivirus o una herramienta de análisis de virus en línea como para verificar la legitimidad del archivo.

Habilitar el modo "Protección mejorada de navegación segura" en el navegador Chrome si es el utilizado por el usuario, esta es una función que aumenta las advertencias sobre páginas web y archivos potencialmente sospechosos.

Proteger la cuenta con la verificación en 2 pasos que proporciona una capa adicional de seguridad en caso de que te roben la contraseña.

Como resultado del combate a esta campaña de phishing, a partir del 1 de noviembre, los creadores de YouTube que monetizan deben activar la verificación en dos pasos en la cuenta de Google utilizada para su canal de YouTube para acceder a YouTube Studio o al Administrador de contenido de YouTube Studio.

El Grupo de análisis de amenazas de Google compartió la informacion técnica que identifica a los atacantes para que los usuarios y creadores de contenido en YouTube puedan estar al tanto de cualquier actividad sospechosa, esta es la información a la que hay que mantener vigilancia:

Hash de malware relacionados:

RedLine (mercancía)

c8b42437ffd8cfbbe568013eaaa707c212a2628232c01d809a3cf864fe24afa8

501fe2509581d43288664f0d2825a6a47102cd614f676bf39f0f80ab2fd43f2c

c8b42437ffd8cfbbe568013eaaa707c212a2628232c01d809a3cf864fe24afa8

Vidar (mercancía)

9afc029ac5aa525e6fdcedf1e93a64980751eeeae3cf073fcbd1d223ab5c96d6

Kantal (comparte similitud de código con Vidar)

F59534e6d9e0559d99d2b3a630672a514dbd105b0d6fc9447d573ebd0053caba (archivo zip)

Edea528804e505d202351eda0c186d7c200c854c41049d7b06d1971591142358 (muestra sin empaquetar)

Predator The Thief (mercancía)

0d8cfa02515d504ca34273d8cfbe9d1d0f223e5d2cece00533c48a990fd8ce72 (archivo zip)

Sorano (código abierto)

c7c8466a66187f78d953c64cbbd2be916328085aa3c5e48fde6767bc9890516b

Ladrón de Nexus (mercancía)

ed8b2af133b4144bef2b89dbec1526bf80cc06fe053ece1fa873f6bd1e99f0be

efc88a933a8baa6e7521c8d0cf78c52b0e3feb22985de3d35316a8b00c5073b3

Azorult (mercancía)

8cafd480ac2a6018a4e716a4f9fd1254c4e93501a84ee1731ed7b98b67ab15dd

Mapache (mercancía)

85066962ba1e8a0a8d6989fffe38ff564a6cf6f8a07782b3fbc0dcb19d2497cb

Gran ladrón (mercancía)

6359d5fa7437164b300abc69c8366f9481cb91b7558d68c9e3b0c2a535ddc243

Vikro Stealer (mercancía)

04deb8d8aee87b24c7ba0db55610bb12f7d8ec1e75765650e5b2b4f933b18f6d

Masad (mercancía)

6235573d8d178341dbfbead7c18a2f419808dc8c7c302ac61e4f9645d024ed85

AdamantiumThief (código abierto)

Db45bb99c44a96118bc5673a7ad65dc2a451ea70d4066715006107f65d906715

Principales dominios de phishing:

pro-swapper [.] com

descargarnaturaleza [.] espacio

downloadnature [.] com

host de redireccionamiento rápido [.]

bragi-studio [.] com

plplme [.] sitio

fenzor [.] com

foto-universo [.] com

rainway-gaming [.] com

despertar1337 [.] xyz

pixelka [.] divertido

vortex-cloudgaming [.] com

vontex [.] tech

user52406.majorcore [.] espacio

voneditor [.] tech

spaceditor [.] espacio

roudar [.] com

sitio de peoplep [.]

anypon [.] en línea

zeneditor [.] tech

sitio yourworld [.]

playerupbo [.] xyz

marearme [.]

Entérate de la información más relevante en nuestra sección de noticias.