Zimperium ha revelado un nuevo malware de Android que se dice que ha comprometido las cuentas de Facebook de más de 10,000 personas en 144 países desde marzo.

El equipo de investigación de amenazas móviles zLabs de la firma de seguridad Zimperium encontraron recientemente varias aplicaciones un nuevo malware que es parte de una familia de troyanos que emplean de ingeniería social para comprometer las cuentas de Facebook.

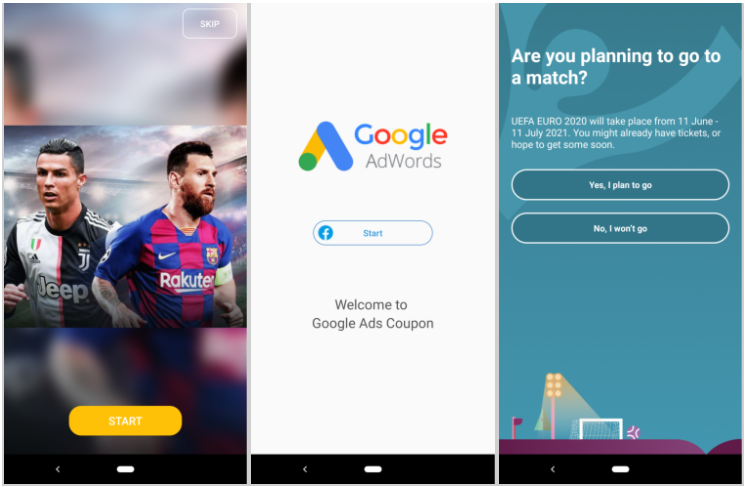

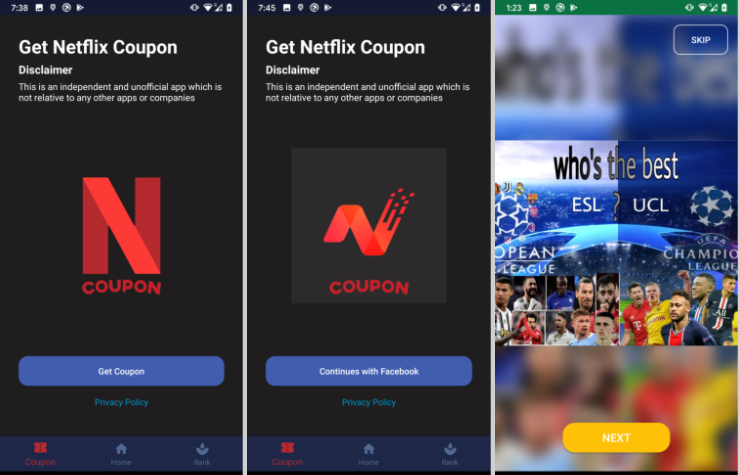

La compañía apodó a este malware FlyTrap y dijo que hasta hace poco estaba incluido en la tienda oficial de Google Play. El código malicioso se hizo pasar por una variedad de aplicaciones móviles que ofrecían a los usuarios "códigos de cupón gratuitos de Netflix, códigos de cupón de Google AdWords y recompensas por votar por el mejor equipo o jugador de fútbol", dijo la compañía de seguridad en un comunicado, de acuerdo con la empresa, el malware "engañó a los usuarios para que descargaran y confiaran en la aplicación basados en un diseño de alta calidad e ingeniería social "antes de intentar acceder a sus cuentas de Facebook.

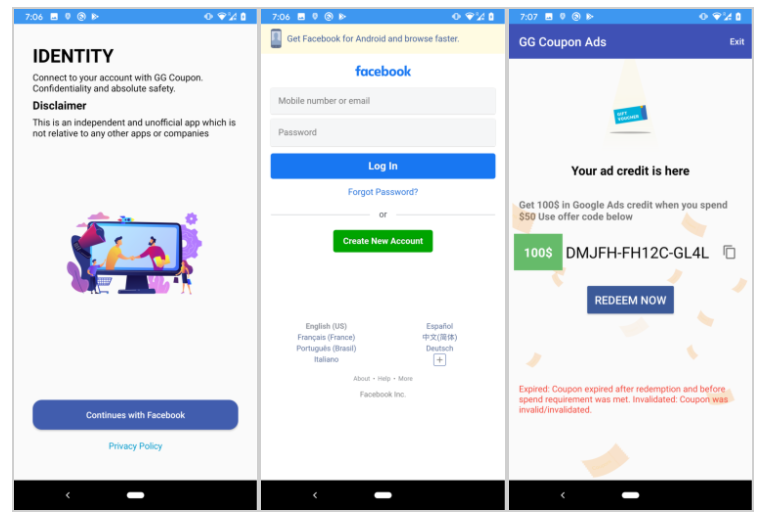

Esquemas como este a menudo presentan sitios web falsos, pero en este caso particular, el equipo forense que analizó el código aseguró que FlyTrap llevó a los usuarios a la página de inicio de sesión legítima de Facebook. Luego, el malware utilizó la inyección de JavaScript para obtener acceso a información sensible de la cuenta del usuario a la que se estaba accediendo.

Esa información robada luego era transferida al servidor de comando y control de FlyTrap. La firma de seguridad descubrió vulnerabilidades de seguridad en el servidor que examinó, lo que podría ser divertido si no "exponía toda la base de datos de cookies de sesión robadas a cualquier persona en Internet, aumentando aún más la amenaza a la credibilidad social de la víctima" en el proceso.

Zimperium aseguró que informó los hallazgos a Google, quien verificó la investigación proporcionada y eliminó las aplicaciones maliciosas de la tienda Google Play. Sin embargo, la compañía advierte que las aplicaciones maliciosas todavía están disponibles repositorios de APKs no seguras de terceros, lo que resalta el riesgo de que las aplicaciones se descarguen a los terminales móviles y los datos del usuario.

¿Qué puede hacer el troyano FlyTrap?

La aplicación móvil representa una amenaza para la identidad social de la víctima al secuestrar sus cuentas de Facebook a través de un troyano que infecta su dispositivo Android. La información recopilada de la víctima incluye:

Facebook ID

Localización

Dirección de correo electrónico

dirección IP

Cookie y tokens asociados a la cuenta de Facebook

Estas sesiones de Facebook secuestradas se pueden usar para difundir el malware abusando de la credibilidad social de la víctima a través de mensajes personales con enlaces al troyano, así como para propagar propaganda o campañas de desinformación utilizando los detalles de geolocalización de la víctima. Estas técnicas de ingeniería social son altamente efectivas en el mundo conectado digitalmente y los ciberdelincuentes las utilizan a menudo para propagar malware de una víctima a otra.

¿Cómo funciona el troyano FlyTrap?

Los actores de amenazas utilizaron varios temas que los usuarios encontrarían atractivos, como los códigos de cupón gratuitos de Netflix, los códigos de cupón de Google AdWords y la votación por el mejor equipo o jugador de fútbol. Inicialmente disponible en Google Play y tiendas de terceros, la aplicación engañó a los usuarios para que la descargaran y confiaran en la aplicación con diseños de alta calidad e ingeniería social. Después de la instalación, la aplicación maliciosa muestra páginas que involucran al usuario y le solicita una respuesta, como las que se muestran a continuación.

La interacción continúa hasta que se muestra al usuario la página de inicio de sesión de Facebook y solicita iniciar sesión en su cuenta para emitir su voto o recopilar el código de cupón o la recompensa por participar en la encuesta de fútbol. Todo esto es solo otro truco para engañar al usuario, ya que no se genera ningún código de cupón o votación real. En cambio, la pantalla final intenta justificar el código de cupón falso mostrando un mensaje que indica que "El cupón expiró después del canje y antes de gastar". Las siguientes imágenes muestran la navegación de la interfaz de usuario de una de las aplicaciones.

El origen del ataque fue identificado en Vietnam, y entre los 144 países afectados se encuentra México, por lo cual, si participaste de alguna de estas falsas promociones, tanto tu teléfono o tableta como tu cuenta de Facebook podrían estar comprometidas, te recomendamos realizar un cambio de contraseña a tu perfil en la red social y ejecutar un software antimalware en tu dispositivo para librarte de cualquier aplicación que esté ejecutando a FlyTrap.

Entérate de la información más relevante en nuestra sección de noticias.